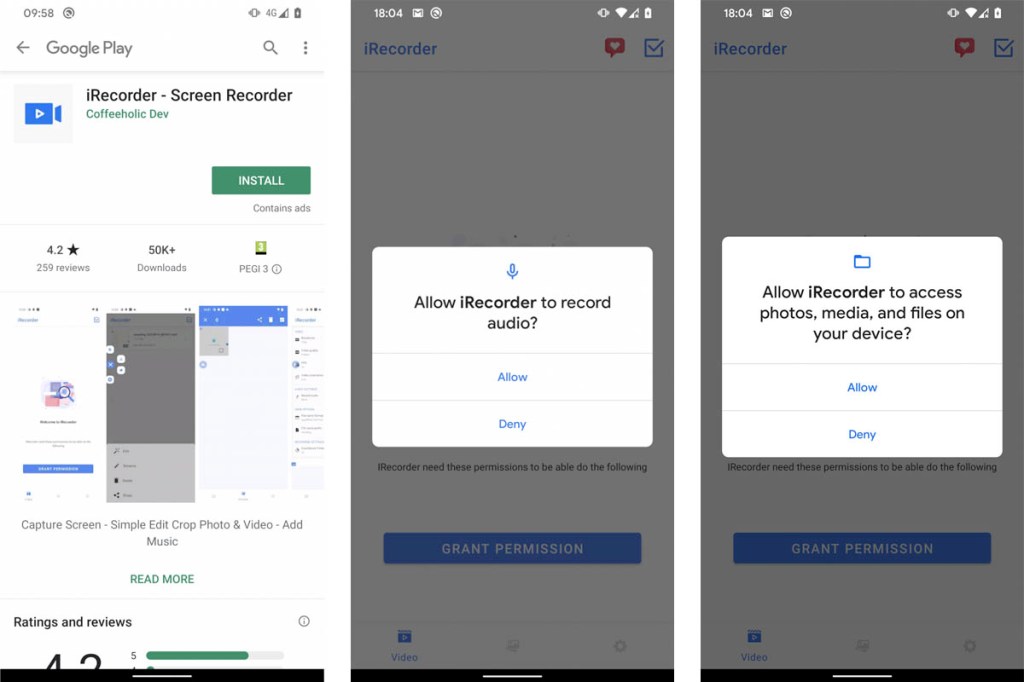

Im September 2021 erschien die Android-App „iRecorder – Screen Recorder“ erstmals im Google Playstore. Knapp ein Jahr später wurde sie mit einem Spionage-Trojaner infiziert – und das per Update. Experten von Eset, einem Unternehmen für Sicherheitssoftware hatten den Angriff entdeckt und informierten daraufhin Google. Mittlerweile wurde der „iRecorder – Screen Recorder“ aus dem Playstore entfernt. IMTEST erklärt, was dahintersteckt.

Bitdefender Total Security 2023: Top-Virenschutz zum Toppreis

Bitdefender-Virenschutz jetzt zum zum Vorteilspreis abstauben.

Spionage-Trojaner durch Update installiert

Wer genau hinter dem mutmaßlichen Spionageangriff steckt, ist laut den Experten noch unklar. Sicher ist dagegen, dass die ursprünglich sichere „iRecorder“-App ab Version 1.3.8 begann, Mikrofonaufzeichnungen sowie andere Dateien, etwa Bilder, Videos und Dokumente an den Command-and-Control-Server (C&C) des unbekannten Angreifers zu senden. Zudem soll die App ab August 2022 eigenständig auf Mikrofone zugegriffen und Nutzer auch auf diese Weise ausspioniert haben.

Das Besondere an diesem Fall ist, dass der Trojaner nach Ansicht der Experten nicht von einer externen Quelle in die Android-App eingeschleust wurde. Stattdessen kam er mutmaßlich direkt von den Entwicklern selbst. Das sei sehr selten, so Eset. In der Zwischenzeit sei die App zudem mehr als 50.000 Mal im Playstore heruntergeladen worden. Aktuell ist die App nicht mehr verfügbar – Nutzern wird außerdem geraten, die App schnellstmöglich zu deinstallieren.

Jetzt überprüfen: Wird Ihr Computer ausspioniert?

Wenn der PC lahmt, können Spionageprogramme die Probleme verursachen. So wehren Sie sich.

Nicht der erste Angriff mit Android-Apps

Zu den technischen Hintergründen des Angriffs verrät Eset außerdem: „Der Schadcode, der der sauberen Version von iRecorder hinzugefügt wurde, basiert auf dem Open-Source-Android-RAT (Fernzugriffstrojaner) AhMyth und wurde in das angepasst, was wir AhRat nannten. Abgesehen von diesem einen Fall haben wir AhRat nirgendwo sonst in der Wildnis entdeckt. Allerdings ist dies nicht das erste Mal, dass AhMyth-basierte Android-Malware bei Google Play verfügbar ist. Wir haben unsere Forschung zu einer solchen trojanisierten App bereits im Jahr 2019 veröffentlicht. Damals umging die Spyware, die auf den Grundlagen von AhMyth aufbaute, den App-Überprüfungsprozess von Google zweimal, und zwar als bösartige App, die Radio-Streaming bereitstellte.“